LOS HACKERS SE APROPIAN DE LOS CELULARES DE FORMA ELECTRÃNICA

El investigador, Charlie Miller, ha demostrado en la conferencia de seguridad Black Hat que cualquier «hacker»puede tomar el control de los «smartphones»fabricados por Samsung y Nokia, gracias a la vulnerabilidad de la tecnologÃa Near Field Communication (NFC) un intercambio de datos de forma inalámbrica a través del cual es posible, entre otros, el pago con el teléfono móvil.

Solo con que el hacker en cuestión esté cerca de un «smartphones»con NFC, ya puede producirse el ataque que hará que este se apropie de forma electrónica del teléfono que ha recibido el ataque. El ataque funciona poniendo el teléfono a pocos centímetros de distancia de un chip (de un cuarto de tamaño) o situándolo de tal manera que toque con otro dispositivo NFC.

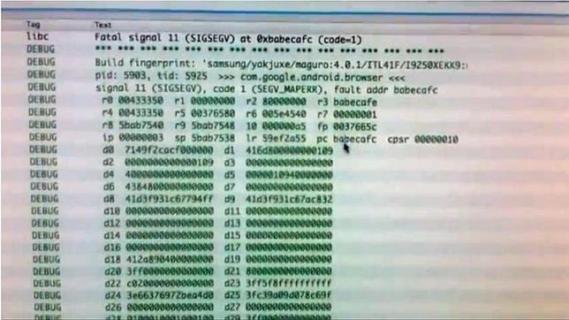

Entonces, el código del chip (controlado por el atacante) se transferirá al teléfono de destino, el cual abrirá archivos maliciosos o páginas web que se aprovecharán de la vulnerabilidad del lector de documentos, el navegador o, en algunos casos, del propio sistema operativo. Solo hay que acercar el móvil Miller, principal consultor de investigación de la compañía de seguridad Accuvant, ha pasado los últimos cinco años demostrando los fallos o defectos que permiten a los piratas informáticos tomar el control de Macs, iPhones, y «smartphones» de Android.

Durante la conferencia de seguridad en Las Vegas Black Hat de este año él ha centrado su atención en las capacidades del NFC de tres populares dispositivos móviles: el Nexus S y el Galaxy Nexus de Samsung y el Nokia N9. En el caso del Nexus S, en el momento en que funcionaba con Gingerbread (Android 2.3), fue vulnerado por Miller usando nada mas que una etiqueta específicamente diseñada para tomar el control de la aplicación Daemon que controla las funciones de NFC. Además, Charlie Miller también dijo que la etiqueta podría ser modificada para ejecutar código malicioso en el dispositivo.

Ahora, en la última versión de Android, IceCream Sandwich (4.0) parece que algunos de estos fallos de seguridad han sido solucionados pero no todos. La inseguridad de los teléfonos inteligentes con tecnología NFC es tal que, cualquiera podría introducirse en el navegador web del «smartphones» de un usuario y controlarlo sin restricciones. Miller lo explicaba refiriéndose a los usuarios diciendo: «Lo que esto significa es que con una etiqueta NFC si yo toco tu teléfono, o lo oigo, tu navegador web, sin que tú hagas nada, lo abrirá e irá a la página que yo le diga». La funcionalidad que, por el momento, tienen las etiquetas NFC es la misma que cuando se escanean códigos QR, pero de forma más sencilla, ya que solo hay que acercar el móvil al TAG para que lo lea.